【第6回】サイバー攻撃検出と対応(EDR:Endpoint Detection and Response)

【第1回】マイナンバーブームの後に、本当に必要とされるセキュリティソリューションを考える

【第2回】エンドポイント(端末)でまず必要なことは二要素認証/多要素認証、そしてこれがトレーサビリティの原点

【第3回】エンドポイントセキュリティの具体的なソリューションとは

【第4回】FSS、モフィリアで実現するエンドポイントの二要素認証、三要素認証(特権ID)

【第5回】エンドポイントから見たサイバーセキュリティ対策

エンドポイントのセキュリティに関して、第4回で二要素認証、三要素認証(特権ID)による成りすましの防止(トレーサビリティ上、最も重要な起点)について、第5回でサイバーセキュリティ対策について述べてきました。 混乱されるといけないので、前提となるエンドポイントセキュリティのポイントを整理すると、

» 内部漏えい対策

» 外部からの攻撃(サイバーセキュリティ)対策

» 万が一、漏えいが発生した場合(インシデント:事故)の対策

となり、対策のポイントを整理すると、

» インシデントに備えた準備を実行[成りすましの対策とSIEM(Security Information Management:ログの収集管理)]

» インシデントが発生しない様対策[データの暗号化とマルウェアチェック・サンドボックスでの振る舞い検知による

防御など]

» インシデントが発生してしまった場合の対応方法の準備[SOCチームによる監視、

CSIRT(Computer Security Incident Response Team:セキュリティ事故対応組織)]

となります。

日本は欧米に比べて、IT技術者の所属する組織に大きな違いがあるようです。 おおよそIT技術者の70%が、欧米では一般企業に、日本ではIT企業に在籍していると言われています。 更にセキュリティ技術者はまだ絶対数が少ないことを併せて考えると、CSIRT(セキュリティ事故対応組織)を各事業体で組織化する難しさが浮き彫りにされます。

事業体に専門家を育てる、リクルートする事も基本的には大切なことですが、昨年11月に実施された一般社団法人金融ISAC*1の「サイバークエスト*2」合宿のレポートで発表されたアンケートの内容が興味を引きます。 攻撃側に参加したセキュリティ技術者はアンケートで「この合宿に参加して、久しぶりに友達に出会うことが出来た」との事です。

つまり、IT技術者の中でも、セキュリティ技術者はまだ特殊な位置づけとなっていることから、組織的なノウハウの継承が難しいと言うことを、予め認識しておく必要があります。

| *1 一般社団法人金融ISAC(Information Sharing and Analysis Center): 金融機関間でサイバーセキュリティに関する情報を共有するための一般社団法人のことで、高度化するサイバー攻撃に対抗するため、サイバーセキュリティに関する情報を、会員である金融機関で共有し連携して対策に当たる枠組みとして2014 年8 月に設立された。 米国には既に同様の組織FS-ISAC があり、4600 社を超える金融機関が会員となって活動している。日本のISAC は米国のISAC と連携して情報交換を行っている。 |

| *2 サイバークエスト: 全国81 の金融機関から約110 名が集結し攻撃側と守備側に分かれて1 泊2 日で実施されたサイバー攻撃演習。 参加者は事前に攻撃、守備、管理のチーム参加に希望を出した上で参加する。 ・演習想定内容 某銀行で標的型攻撃を受け1 万件の顧客情報が流出、Web サイトが改ざんされ、ランサムウェア感染で業務が止まり、 不正送金され、FinTech アプリやOpenAPI まで攻撃される事態になる。 現実スレスレのシナリオに沿って攻撃されることから、独立して対応するA チーム、B チームの守備側は既存の対応マニュアルでは 役に立たず、現場の確認、システムの対応を行う。 守備側の敗者はよくTV で目にする謝罪会見を行うこととなる。 システム面でも、体制面でも、自社の脆弱性に直面し、これからやるべき課題が明らかになる。 |

では、現実的にCSIRTの運営をどの様にしたら良いかと言うことになりますが、

・ 体制としてCSIRTは必要(部門横断的な体制)

・ 現実的なセキュリティポリシーを策定し定期的な見直しを実施

・ 通常運用はセキュリティソリューションとアウトソーシングサービスに依存

・ 定期的なミーティングを継続し現状の把握、最新情報の収集を実施

・ 想定を超える事態が発生した場合のアクションプランの立案

と言うことが無理のない考え方と思われます。

第1回目の「万が一の場合を考えることも重要」の項で述べましたが、監査、インシデント(事故)調査を実施するための材料としてSIEM(Security Information and Event Management:統合ログ管理)が重要かつ必須です。 一方で、昨年より急激に、EDR(Endpoint Detection and Response):エンドポイントでの検出と対応のキーワードが話題となっております。

それぞれ、

» SIEMはFW(Firewall)、ネットワーク、サーバ又はエンドポイントのOSレベルのログを相関分析する事で、異常を検出

» EDR(Endpoint Detection and Response)はエンドポイントセキュリティの検知を一歩進めた、ファイルレス

(Fileless)、パワーシェル(PowerShell)、エクスプロイト(Exploit)を利用した管理者権限を乗っ取った

振る舞いなどを検出し対応を実行

として捉えると言う考え方です。

もちろん、どちらも必要な要素で、組み合わせて原因究明を行う事も想定しなければなりません。 特に忘れてはいけないことは、ついリアルタイムでサーバ攻撃を発見することに目を奪われがちですが、日本のサイバー攻撃などによる漏えい事故は、自分で気付かず、NISC(内閣サイバーセキュリティセンター)、警察、JPCERT/CC等からの連絡で初めて認識させられるケースが多い*3と言うことです。 この様な場合は、SIEMの相関分析などにより原因究明を行います。

| *3:2015 年、年金機構の情報漏えい事件 最初に突破したウィルスが、年金機構内の閉ざされているはずのメールアドレスを盗み出し、侵入を拡大させた。発見の経緯は以下の通り。 ・ 5 月8 日NISC (内閣サイバーセキュリティセンター)は、厚生労働省ネットワークにおいて不審な通信を検知し、 厚労省情報政策担当参事官室に対してその旨を通知 ・ 5 月19 日に日本年金機構は警視庁に捜査を依頼 ・ 5 月28 日に日本年金機構は警視庁から情報流出の事実を知らされた |

6回続けて来た連載のテーマ「セキュリティソリューションの要はエンドポイントにある」の主旨から、今回はEDRについて以下に説明します。

そもそもEDRとは

EDRとは「Endpoint Detection and Response(エンドポイントでの検出と対応)」のことで、EDRプラットフォームは、エンドポイントの監視を強化するために構築され、標的型攻撃やランサムウェアなどによるサイバー攻撃を検出して対応するために使用するエンドポイント・セキュリティ・ソリューションです。

主にホスト/エンドポイントでの不審な挙動(およびその痕跡)の検出と調査に焦点を当てたツールとして、ガートナーのシニアアナリストAnton Chuvakin氏によって2013年にこの用語「EDR」が定義されました*4。

| *4:ガートナーのシニアアナリストAnton Chuvakin 氏のブログより Anton Chuvakin A member of the Gartner Blog Network Named: Endpoint Threat Detection & Response July 26, 2013 ① カテゴリー名:EDR(エンドポイント脅威の検出と対応) ② 機能:「エンドポイントの検出」 ・ エンドポイントのデータ収集(ディスク上の無いファイルを持つものを含む) プロセス、ハンドル、DLL が、ネットワーク接続を実行しているように、開いているポート、 ロードされたドライバ、Windows サービス、ユーザー、選択したファイル、レジストリエントリ、 ルーティングおよびARP テーブルエントリ、ブラウザの履歴等 ・ データを一元化(定期的なアクセス、リアルタイムのデータ収集、分散データアクセス) 高速な索引検索に利用できるようにする ・ 異常を特定するためのデータの後処理(分析) おかしなプロセス、異常な接続、その他上位レベルの異常パターン ・ 対話型処理によるデータ追跡 ・ 新しく収集されたパターンに基づく警告 ③ ユースケース:エンドポイントの可視性ツールの使用例 ・ データの検索と調査 現在の(または最後の既知の)システム状態の検索 履歴検索:ファイルのシステムの過去の状態を、サイズやその他のパラメータで検索 インジケータチェック:脅威情報等から得られた既知の知見をチェック ・ 怪しい活動の検出 アクティビティスコアリングと異常検出 ルールベースの検出 脅威インテリジェンスベースの検出 ・ データの探索 https://blogs.gartner.com/anton-chuvakin/2013/07/26/named-endpoint-threat-detectionresponse/ |

高度なエンドポイントセキュリティプログラムであるEDRに欠かせない7+1の重要な要素は次の通りです。

① サイバー攻撃の兆候を検知する

② 組織全体のログデータを相互に関連付ける

③ ホワイトリストとブラックリストを動作分析と組み合わせる

④ エンドポイントの活動を干渉せずに監視できる

⑤ インシデントレスポンスとフォレンジック調査に役立つ

⑥ インシデントへの効果的な対処と修復が可能

⑦ アンチマルウェア(ウィルス)ソリューションと連携する

⑧ フォレンジック対応をアウトソーシングサービス利用の場合は、回線遮断してもサービスセンターとの通信を確保する

EDRソリューションはすべての関連する攻撃活動を総合し、攻撃の及ぶ範囲を特定し、フォレンジック調査に大きく貢献します。

ここで、従来のエンドポイントセキュリティ製品とEDR製品の違いを明確にしておきます。 第5回で紹介したエフセキュア ビジネススイートを例に挙げると、従来のエンドポイントセキュリティ製品は「マルウェアに感染しないこと」を担い、実行型ファイル(.exeファイル)のパターンマッチング、振る舞い検知を実行します。EDR製品(サービス)は、

・ 前述の通り、サーバ、エンドポイントPC の管理者権限を乗っ取り、ファイルレス(Fileless)、パワーシェル

(PowerShell)、エクスプロイト(Exploit)などを利用して実行型ファイル(.exeファイル)ではない形で

行う振る舞いなどを検知

・ 不正な挙動の検知およびマルウェアに感染した後の対応を迅速に行うこと

と目的が異なっており、EDRは従来のエンドポイントセキュリティ製品でカバーできていなかったチェック(検出)と対応を担う領域と言えます。

EDRソリューションにはアウトソーシングサービスが組み合わさったものがあり、製品(サービス)内容、自身のセキュリティ環境に適合するか否かを判断する必要があります。

各社の製品(サービス)内容を見ると、

・ 前提(他社マルウェアチェックソフトとの組合せの可否)

・ エンドポイントのエージェント(ソフトインストール)が必要か否か

・ 端末内部の異常な振る舞いを検出する製品か、ネットワークの異常な動きを検出する製品か否か

(ネットワーク検出型はエージェントレスと謳うケースが多い)

・ オンプレミス(自社内)対応が可能な機能を具備しているか否か

・ 判定の為に当該ソリューションのセキュリティセンター接続が必要か否か

・ アウトソーシングサービスとしてセキュリティセンターの人手で対応するか否か

となりますが、第5回で紹介したエンドポイントセキュリティにサンドボックス機能を持ったエフセキュアのビジネススイートと共に提供される

・ F-Secure RDS(Rapid Detection Service)[EDR(Endpoint Detection & Response:エンドポイントでの

検出と対応)マネージドサービス](別途契約)

が、エージェントインストール型でエンドポイントセキュリティと連携して機能する上、アウトソーシングサービスとしてセキュリティセンターの人手で対応するサービスとなっています。

このRDSをベースに具体的にEDR製品(サービス)の説明をします。

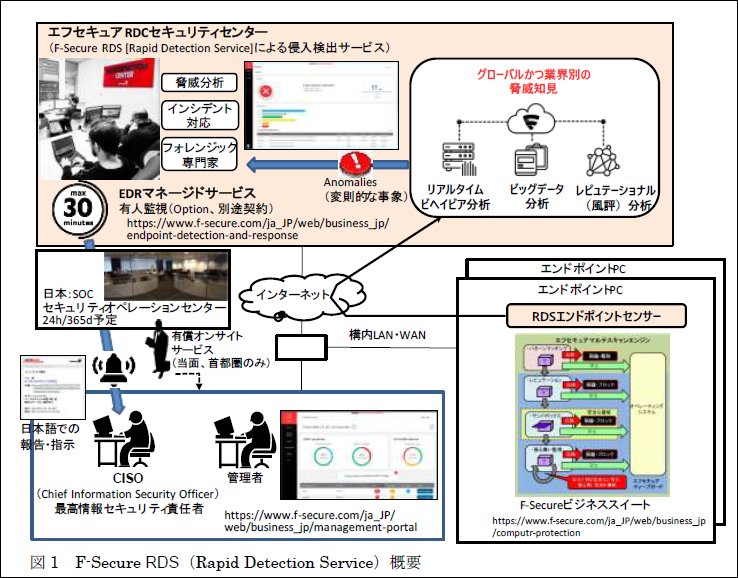

エフセキュア RDS(Rapid Detection Service)

エフセキュアRDS(Rapid Detection Service)はEDR(Endpoint Detection & Response)マネージドサービス(有人対応)です。 自分自身で専任のSOC(Security Operation Center)チーム、特にセキュリティ技術者を維持することが出来ない事業体に最適です。 24時間365日RDC(Rapid Detection Center)セキュリティセンターにおいてエンドポイントの挙動(振る舞い)をリアルタイム監視、最新のセキュリティ情報との突合分析(ビッグデータ分析、風評分析)する事により、変則的な事象を検知した場合はRDC内の専門家に通知され、最大30分以内に

・ 脅威分析

・ インシデント(事故)対応

・ フォレンジック(コンピュータなどのデジタルデータを対象とした電磁的記録の証拠保全及び調査・分析)対応

を有人で実施し、事業体のCISO(最高情報セキュリティ責任者)に通知します。

エフセキュア RDS(Rapid Detection Service)概要は図1の通りです。 RDSは

・ Linux、Windows サーバ(AWS環境も可)

・ Windows PC、Mac OS PC

にRDSエンドポイントセンサー(監視センサーソフトウェア:エージェント)をインストールして、インターネット経由でRDC(Rapid Detection Center)と連携します。

センサーは、

・ エンドポイントセンサー(ファイルアクセス、ネットワークへの接続など)

・ デコイセンサー(エンドポイントにて実行される囮センサーで記録した、ネットワーク接続や接続の試み、通信など)

により、イベントベースのデータを収集します。

収集される情報はエフセキュアのRDC(Rapid Detection Center:セキュリティセンター)にリアルタイムで送られ、分析されます。 分析は

・ エンドポイントの振る舞い[リアルタイムビヘイビア(Behavior)分析]

・ エフセキュアが収集したサイバーセキュリティ情報データベース[ビッグデータ(Bigdata)分析]

・ サイバーテロなどの最新の世界情勢[レピュテーショナル(Reputation:風評)分析]

等を実行し、変則的な事象(Anomalies)を「検知(Detection)」すると、フォレンジック(Forensic:鑑識)専門家*5が解析して、インシデント(事故などの危難が発生するおそれのある事態)と判断させた場合は30分以内にユーザーの最高情報責任者(CISO:Chief Information Officer)に報告が上がると共に、「インシデント対応」も示されることになります。

| *5 デジタルフォレンジック(digital forensics) パソコンやサーバ、ネットワーク機器など、デジタルデータを扱う機器全般の蓄積された通信・操作記録から違法行為の証拠となる活動記録を割り出したり、破壊・消去された記憶装置を復元して証拠となるデータを割り出したりといった技術・活動。 “forensics”には「法医学」「科学捜査」「鑑識」といった意味がある。 不正アクセスや機密情報漏洩など、コンピュータや通信ネットワークに直接関係する犯罪において、捜査や立証に活用される。 |

2018年4月19日、追加サービスとして、日本国内のサービサーによるセキュリティオペレーションセンター(SOC)サービスが発表されました。 このサービスを利用(追加費用発生)する事で、CISO(Chief Information Security Officer:最高セキュリティ責任者)への連絡(メール)は日本語となり、問い合わせも日本語で可能となります。 当初は日勤帯(平日ビジネスタイム)体制により5月31日から開始されますが、24時間365日体制の対応も計画されています。 更に、有人オンサイトサービスも別料金で依頼可能などきめ細かいサービスが提供されます。

サイバー攻撃に見舞われて、ユーザーのSOCメンバーで全てアラート対応(ログの解析、状況の把握を行う事は、疑似アラート(かなりの頻度で発生する事の考慮が必要)の対応を含めて要員配置の必要があること、そして、いざ本当の事故が発生した場合のCSIRT (シーサート: Computer Security Incident Response Team)*6としての対応方法に関してRDCの助言を得る、又は対応方法そのものを教えて貰うことが出来る、と考えを進めると、この様なサービスを利用することの価値を理解することが出来ます。 エフセキュアRDCはSLA(Service Lever Agreement:サービス提供者と利用者との間でサービス内容に関し明示的になされた合意)として「30分以内に通知」と定義されている点も見逃すことが出来ません。

| *6 CSIRT CSIRT(Computer Security Incident Response Team)は「Computer Security Incident(以降、インシデント)」に対応するための専門チーム。 インシデントとは、日本最初のCSIRT でもある公的機関JPCERT コーディネーションセンター(以降、JPCERT/CC)のWeb サイトにおいて以下のように説明されている。 ・ 情報システムの運用におけるセキュリティ上の問題として捉えられる事象。例として、情報流出、フィッシングサイト、 不正侵入、マルウェア感染、Web 改ざん、DoS(DDoS)など。 JPCERT/CC のCSIRT ガイドによると以下の6 種類に分類される。 |

まとめ

サイバー攻撃の被害に遭遇した場合、

» 原因の特定

» 特定された原因の排除(通信の遮断、該当する原因の削除)

» デジタルデータのコピーや消去、改ざんの事実の把握

» 該当するデジタルデータの復旧

» 必要に応じた当局への報告

» 公表の必要性の判断と実施

» 再発の防止策の立案、実施

» 必要に応じた被害者への保証

などの対応を挙げることが出来ますが、EDRソリューション(サービス)が全てをカバーする訳ではありません。 そもそも、EDRソリューション(サービス)はユーザーのSIEM(統合ログ)の相関分析を行うものではありません。 しかし、EDRソリューション(サービス)はSIEMより「動作・挙動」に関して粒度の細かい情報を監視すると言う大きな特徴があります。

そして、対応活動には、

・ ユーザー自身が行わなければならないもの

・ ユーザーが必要とする行動の専門家(ユーザーだけのために作業をして貰うことの出来る専門知識を持った

コンサルタントまたはエンジニア)に依頼しなければならないもの

が含まれます。

今回の冒頭で述べたように、セキュリティ技術者を自分自身で育成して体制に組み込むことの難しさを前提とした場合、第5回で述べたエンドポイントから見たサイバーセキュリティ対策を一歩進めたEDRソリューション(サービス)をカバーする範囲を正しく理解した上で活用する事が大きな意味を持つことは間違いありません。 2017年から各ベンダーから積極的に発表されているこのソリューション(サービス)は注目する必要があります。

今回を最終回とする予定でしたが1回延長させて頂き、少し時間を頂いて、次回はセキュリティ対応システム構築パターン別投資額からみた施策の指針について説明します。

本記事の著者

| 松浦 真 一般社団法人ICTイノベーション・ミッショナリー協会 理事事務局長 |