【第5回】エンドポイントから見たサイバーセキュリティ対策

***エンドポイントのサンドボックスの有効な意味***

【第1回】マイナンバーブームの後に、本当に必要とされるセキュリティソリューションを考える

【第2回】エンドポイント(端末)でまず必要なことは二要素認証/多要素認証、そしてこれがトレーサビリティの原点

【第3回】エンドポイントセキュリティの具体的なソリューションとは

【第4回】FSS、モフィリアで実現するエンドポイントの二要素認証、三要素認証(特権ID)

本稿も含めて5回にわたりセキュリティソリューションの要はエンドポイントにあることについて、述べる機会を頂きました。 第4回で内部漏えい、サイバーセキュリティをトリガーとするシステムへの侵入対策として「成りすまし」を防止し、セキュリティ管理(監査)と万が一のインシデント(事故)発生の場合において、SIEM(統合ログ管理)のキーとして「誰が」=IDの重要性を説明しました。

しかし、セキュリティに関する各種情報の多くはサイバーセキュリティに関するもので、「セキュリティ対策」=「サイバーセキュリティ対策」と考えている方も多く見受けられます。 サイバーセキュリティ対策は非常に重要であることは間違いありません。 今回、サイバーセキュリティに関して侵入手段の代表的な手段である所謂「偽メール」対策を中心に、エンドポイントセキュリティを考えてみます。

サイバー攻撃の種類と内容

まず、サイバー攻撃とはどの様な種類があるのかを整理します。

(1) ブルートフォースアタック

・ 総当たり攻撃:暗号解読方法のひとつであり、可能な組み合わせを全て試す方法

(2) DoS(Denial of Service attack)攻撃/ DDoS(Distributed Denial of Service attack)攻撃

・ 攻撃用マシンからの1:1(DoS)又は一斉(DDoS)攻撃

(3) SQLインジェクション

・ 「悪意のあるSQL文」をそのままデータベース操作の一部に注入(Injection)する

(4) クロスサイトスクリプティング

・ 掲示板に悪意のあるスクリプト(簡易的なプログラミング言語のこと)を埋め込んだリンクを貼り付け、

そのページを閲覧したユーザーのブラウザ上でスクリプト(プログラム)を実行させる

(5) ルートキット攻撃

・ ログの改ざんツール、裏口ツール、侵入に気づかれないための改ざんされたシステムコマンド群等などをインストール

(6) バッファオーバーフロー(BOF)攻撃

・ OSやアプリケーションプログラムの入力データ処理に関するバグを突いてコンピュータを不正に操作する攻撃

(7) セッションハイジャック

・ セッションハイジャックはなりすましの一種でクライアントとサーバの正規セッションに割り込んで、

セッションを奪い取る行為

(8) OSインジェクション

・ 不正な入力データによってOSコマンドを呼び出し、任意のファイルの読み出しや変更・削除など不正にOSを

操作する攻撃

(9) ランサムウェア

・ ユーザーのデータを「人質」にとり、データの回復のために「身代金(ransom)」を要求するソフトウェア)

(10) バックドア(RAT)

・ バックドア(またの名をRemote Administration Tool)とは、ユーザーに気付かれずにコンピューターシステムへ

アクセスできるようにするアプリケーション)

(11) ダウンローダー

・ サイズの小さなコードで、実行可能ファイルや、攻撃者のサーバから被害者のコンピュータに命令を出して

好きなタスクを実行させるファイルを、ひそかにダウンロード

細かい説明は省きますが、上記サイバー攻撃の大半が

» USBなどの外部メモリ装置に埋め込まれたルートキット、マルウェアの取込

» ユーザーの悪意ある外部サイト又は善意の改竄されたサイト(水飲み場:マルウェアをダウンロードする

不正なコードが埋め込まれている)アクセス

» 悪意ある電子メール(昨今、益々、本物と見分けがつかなくなっている)の添付ファイルの開封実行、

Webサイトに誘導するURLリンクのアクセス

により実行される訳です。 そして、不注意に、または気付かぬうちに取り込んだ「マルウェアなど」をエンドポイントで監視するものが、一般的に普及している「ウィルスチェックプログラム」です。 最近では、あまりに普及しすぎて、逆に、実行させているだけで安心し過ぎる傾向が見受けられます。

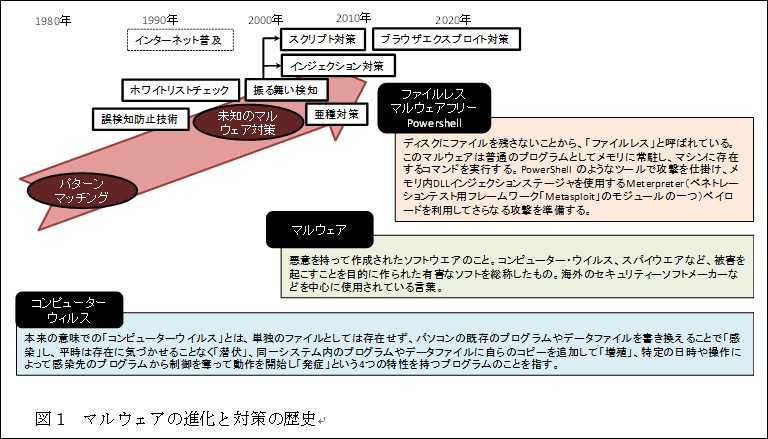

まず、言葉の整理から行います。 私たちは「ウィルス」と「マルウェア」と言う言葉をよく使います。 場合によっては、意味を変えて説明するケースすらありますが、基本的には「マルウェア」で用語を統一して問題ないようです。 問題は昨今よく耳にする「未知のウィルス対策」です。 図1にマルウェアと対策の進化を整理します。

未知のマルウェアに関しても進化が激しく、既にマルウェア(プログラムファイル)の形態を取らない

・ ファイルレス(普通のプログラムとしてメモリに常駐、マシンに存在するコマンドを実行)

・ マルウェアフリー

と言うカテゴリーのものが出現しています。 これらはWindowsの正規のプログラムなので、実行するコマンドも正当なものとみなされるPowerShell*1、Windows Management Instrumentation(WMI)*2を利用して攻撃を仕掛け、PCを乗っ取り、リモートから場合によってはネットワーク全体に悪意のあるコードを秘かに瞬時に実行させる事が出来てしまいます。

| *1 PowerShell パワーシェル PowerShell は Windows や Windows Server 向けの自動化環境とスクリプト言語で、OSプログラムの中枢部分へのアクセスも可能にする。 他のテキストベースの Shell(シェル) とは異なり、PowerShell は .NET Framework の機能を活用して豊富なオブジェクトと Windows 環境を制御する多くの組み込み機能を提供する。 ■PowerShell 悪用のウイルスメール実例 |

| *2 Windows Management Instrumentation (WMI) WMI は、Windows Driver Modelへの拡張の一種で、システムの構成要素について情報収集と通知を行うオペレーティングシステム (OS) のインタフェースを提供する。 WMI により、Windowsを搭載したパーソナルコンピュータやサーバをVBScriptやPowerShellのようなスクリプト言語で、ローカルでもリモートでも管理できるようになる。 WMIはマシン上のすべてのリソースにアクセスでき、ファイルの実行、ファイルの削除とコピー、レジストリ値の変更などが可能である。 ■WMIによる攻撃例 |

この様な形式のものは従来のパターンマッチング(ブラックリストチェック)のマルウェアチェックでは検出不可能で、

» ホワイトリストチェック(方式)

実行を許可される、信頼性の高い承認済みコードのリスト(ホワイトリスト)を維持管理し、未知または

未承認のソフトウェアの実行を禁止し、安全なプログラムしか使わせない方式。 エンドポイントにおける

誤検出を減らすために有効な手法とされている。

» 振る舞い検知(方式)

怪しいファイルの挙動をチェックして検知。 ヒューリスティック(heuristic:発見を促す)検知は、

プログラムの実行ファイルの挙動を分析して通常ありえない動作、例えばOSの動作に関連するレジストリ・

ライブラリなどへの書き込みや特権IDのパスワード変更などを検知して異常とみなす検知方法の事。

機能が必要となります。

では、サイバー攻撃を受けた場合、どの様な形で標的攻撃されるのかを一般社団法人 JPCERT コーディネーションセンター(JPCERT)の資料から表1に引用します。

表1 サイバーキルチェーンモデル

| 攻撃の段階 | 概要 | |

| 1 | 偵察 | インターネットなどから組織や人物を調査し、対象組織に関する情報を取得する |

| 2 | 武器化 | エクスプロイトやマルウェアを作成する |

| 3 | デリバリ | なりすましメール (マルウェアを添付) を送付する なりすましメール (マルウェア設置サイトに誘導) を送付し、ユーザーにクリックするように誘導する |

| 4 | エクスプロイト | ユーザーにマルウェア添付ファイルを実行させる ユーザーをマルウェア設置サイトに誘導し、脆弱性を使用したエクスプロイトコードを実行させる |

| 5 | インストール | エクスプロイトの成功により、標的マルウェアに感染する |

| 6 | C&C | マルウェアとC&Cサーバーを通信させて、感染PCを遠隔操作する新たなマルウェアやツールのダウンロード等により、感染拡大や内部情報の探索を試みる |

| 7 | 目的の実行 | 探し出した内部情報を加工 (圧縮や暗号化等) した後、情報を持ち出すランサムウェアの場合はファイルが暗号化され身代金要求のメッセージが表示される、またはファイルを破壊される |

JPCERT 「高度サイバー攻撃への対処におけるログの活用と分析方法 1.1版」 2016年10月19日より

表1のサイバーキルチェーンモデルから分かることは、ユーザーが自らの意思で項番6のC&Cにアクセスすることは論外として、何らかの契機で外部から標的とされ、項番1のステップから順を追って攻め込まれる、項番1から項番7のステップを踏む期間が数日から数ヶ月に及ぶこともあると言うことを私たちは認識しておく必要があります。 自分の事業体が接続しているネットワークの関係で狙われることがある、関連会社、取引先であるが故に狙われることがあると言う自覚を持つ必要もあります。

そして、サイバー攻撃に対するエンドポイントのセキュリティ対策として最も重要なことは、

> 成りすましメール対策

と言うことになります。

成りすましメール対策の重要性

インターネットを経由して送られてくる成りすましメールは、昨今、益々巧妙になってきています。 送信元に注意する、怪しい内容のもの、意味不明な添付ファイルを開かないと言った一般的な注意は、既にビジネスマナーとして定着してきているように感じます。 問題は、この事情を踏まえた上で、悪質な成りすましメールが

» マルウェア[厳密にはエクスプロイト(exploit)]設置サイトへ誘導するリンクを表示

・「こちらをクリックしてください」、「こちらで確認してください」等の形でクリックさせる

» 添付ファイル[添付ファイルの中身がエクスプロイト(exploit)]

・「もっともらしいファイル名」、「もっともらしいファイル形態(pdf,word/excel形式ファイル)」で、

特に巧妙なものは、ダミーのファイルが開き、裏側でエクスプロイト(exploit)が動作する

を組み込んで、本文の文章までがもっともらしく記述されている場合があります。

悪質なサイトに誘導するリンクをクリックしてしまった場合は、エンドポイントのセキュリティソフト、出口対策ソリューションで通信を遮断する事になります。 ここで1つステップが入り、次に通信が成立した場合にエクスプロイト(exploit)が送り込まれてくる事になり、これがエンドポイントに届いてしまった場合は2つめのステップとしてエンドポイントセキュリティソフトがどの様に対応するかということになります。

添付ファイルの問題は深刻です。 日本の場合、ビジネスメールの大半は暗号化されています。 最近のクラウドサービス(例えばMicrosoft Office 365等)は送信メール添付ファイルの暗号化をサービスとして提供しています。 問題は、添付ファイルが暗号化されていると、ネットワークの入口に設置されたサンドボックスではファイルの検証を実行することが出来ず、スルーで通してしまうことです。 ユーザーが添付ファイルを開いてしまった場合、不幸にしてエクスプロイト(exploit)が昨年大流行したWannaCryを初めとしたランサムウェア*3の様なものであったとすれば、ファイルが暗号化され身代金を要求されることになります。

| *3-1 ランサムウェア(Ransomware) ランサムウェアとは、マルウェアの一種である。 これに感染したコンピュータは、利用者のシステムへのアクセスを制限、例えばファイルを暗号化する。 作者にBitcoin等の身代金(ransom、ランサム)を支払うよう要求する画面が表示される。 社会通念上、身代金支払いは許されないばかりか、支払っても暗号が解除される保証がないことから、ランサムウェアを駆除した上で、バックアップファイルから復元作業を行う必要が発生する。 作業中のファイルは当然として、直近のバックアップ以降の作業は無視されることになるため、深刻な問題が発生することになる。 |

| *3-2 WannaCry(ワナクライ) WannaCry はマイクロソフト社の基本ソフト Windows の脆弱性を利用して感染、2017年10大インシデントでも、一番に上がったランサムウェア。 2017年5月に150か国の23万台以上のコンピュータに感染し、28言語で感染したコンピュータの身代金として暗号通貨ビットコインを要求した。 世界で猛威を振るったランサムウェア「WannaCry」について、米大統領補佐官のトーマス・ボサート氏(国土安全保障・テロ対策担当)は米紙Wall Street Journalに寄せた12月18日の寄稿で、北朝鮮によるサイバー攻撃だったと断定した。 これに関連して米Microsoftは19日、WannaCryの攻撃にZINC(別名Lazarus Group)と呼ばれる組織が関与していたことを突き止めたと発表した。 Lazarus Groupについては、ロシアのセキュリティ企業Kaspersky Labが2017年4月の時点で、北朝鮮との直接的な関係を指摘していた。 |

これらの対策として、2年前から網分離(アイソレーション)が推奨され、基幹系システムとインターネット系のシステムを分離しているケースも多いかと思います。 しかし、この網分離にも大きな問題があります。 添付ファイルを見るだけ、印刷するだけであれば、それなりのネットワークと機材により比較的容易にシステム構築は可能ですが、例えばOfficeファイル(word、excel等)をそのまま利用したいという時、網分離したシステム間でファイルを移動させなければなりません。 ファイルを開いた瞬間に異常を認識できればまだ良いのですが、ユーザーが気付かずに、ファイルを基幹系に取り込んでしまった場合、深刻な事態となります。 基幹システムがインターネットを遮断した閉域のシステムであったとしても、ランサムウェアの様なファイルを暗号化して身代金を要求するもの、ファイルを破壊してしまうようなものの場合は、防ぐことが出来なくなります。

この様に考えると、外部からのメール対策の重要性、特に添付ファイルを基幹系に取り込むプロセスを慎重に検討しなければならない理由が明確になったと思います。

外部メール添付暗号ファイルの対応

ここで、成りすましメール添付暗号ファイルの対応について考えてみます。 ポイントは、ほとんどのメールが無害で正常なもの、日常業務に必要なもので、100分の1、1000分の1、10000分の1の確立で来る成りすましメールの為に、複雑な処理手順は避けたいと考えることが一般的です。

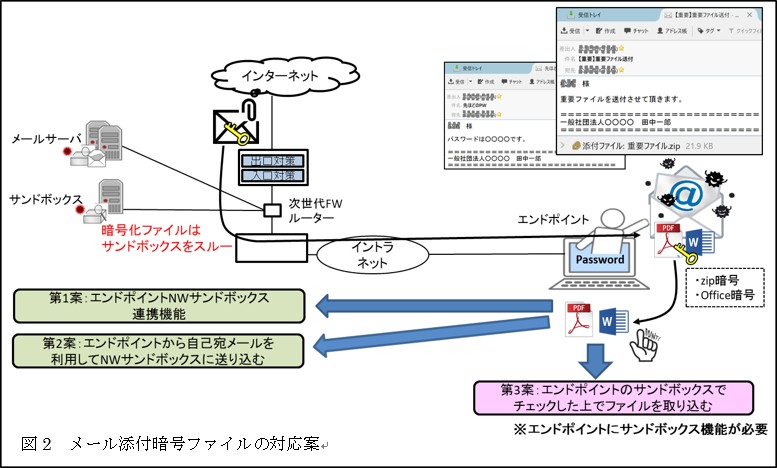

ネットワーク側にサンドボックスを導入することが一時流行しましたが、これだけでは暗号ファイルはチェックされずに通り抜けてしまいます。 この場合は、エンドポイント側で全て対応するしかありません。

ネットワーク側にコンテナ環境を設置し無害化された画面、無害化されたpdfベースで内容を確認する方法もあります。 しかし、Officeファイル(word、excelファイル等)をそのまま利用したい場合はエンドポイント側で全て対応するしかありません。

次に網分離された状態で暗号化された添付ファイルを解凍する作業を考えてみます。一般的なファイル暗号方式は

・ zip暗号

・ Office暗号

です。 暗号zipファイル(パスワード付きzipファイル)、暗号Officeファイルにパスワード入力した段階で感染するタイプのサイバー攻撃の仕掛けの場合は、この段階でエンドポイントはコンテナ化していない限り感染することになります。 zip暗号解凍後の該当のファイルが自動オープンされる方式も同様で、パスワード入力して当該ファイルがオープンして感染することになります。 フリーソフトのzip暗号がこの様な方式で出回っていること、zip暗号ファイル(フォルダ形式での暗号化、アプリケーションファイルそのものの暗号化共通)の内容確認を行い、アプリケーションファイルを確認する段階(この段階ではzipパスワード入力出来ない)を経て、zipパスワードを入力する行為がアプリケーションファイルを実行させる行為と連結している以上、当該ファイルのzip暗号を外してエンドポイント以外のサンドボックスに送り込むことが出来ないと言う事実を踏まえておく必要があります。

図2にメール添付暗号ファイルの対応案を示します。 ネットワーク側のサンドボックスは暗号化ファイルをスルーさせると言うことは既に述べました。 製品によっては、同一送信者から次に届くパスワード通知の内容を解析して暗号解除を行う機能を具備しているようですが、残念ながら、2経路通知(セキュリティ上メールデータが流出した場合、同一ルートでパスワードを通知すると、漏えい先でファイルを開けられてしまう事に対する対策)でSNS通信を利用してパスワードを通知することも一般的です。 また、「前回と同じ」などの合意が出来ている場合も同様に、上手く機能しない要素を含みます。この様に考えていくと、エンドポイントでの対応が必須となり、どの様な形で安全に暗号を解凍してファイルを取り込むことが出来るかを考えなければならないことが分かります。

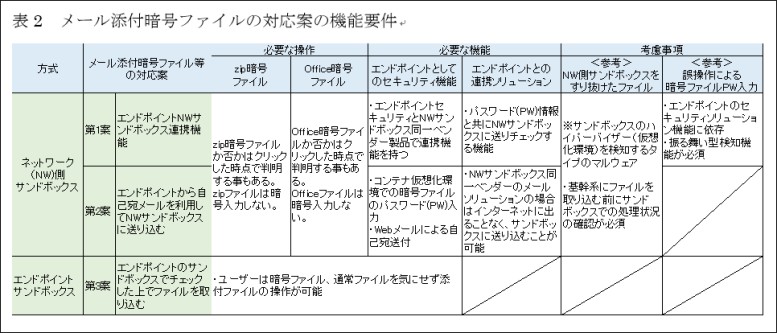

表2に図2に挙げた第1案から第3案までの対策内容と必要な機能要件をまとめます。 対応策はソリューションベンダーのやり方で色々考えることが出来ますが、ここでは、シンプルに考えた3つの案を挙げています。

表2の通り、ネットワーク側サンドボックスを利用する場合、参考事項に記載したサンドボックスのハイパーバイザー(仮想環境)を検知し動作を停止するタイプのマルウェアも存在する、誤操作でパスワードを入力しファイルを開いてしまうことも考慮すると、メールの添付暗号ファイルの取扱も含めてユーザー操作はコンテナ環境(万が一の場合、ログオフすれば全て消える)が求められる場合があります。 第1案はエンドポイントセキュリティにネットワーク側サンドボックスと連携する機能を持ち、パスワードと共にサンドボックスに添付ファイルを送り込む機能が必須となります。

第2案は他社製ネットワーク側のサンドボックスに添付ファイルを送り込む手段として外部公開していない自己宛メールに添付してファイルチェックを行う方法です。

第2案は他社製ネットワーク側のサンドボックスに添付ファイルを送り込む手段として外部公開していない自己宛メールに添付してファイルチェックを行う方法です。

この場合、メールサーバをWebメール対応にする等、様々な環境整備が必要となる上コストもかさみます。

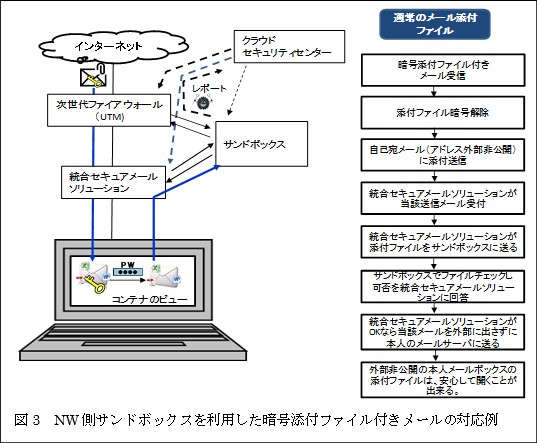

図3に対応例を示しますが、通常次世代ファイアウォールは外部からの通信に対して必要な処理をサンドボックスに投げる方式を採ることから、統合セキュアメールソリューションが自己宛メールに関して添付ファイルをサンドボックスに送る設定が可能な製品の選択が必要となります。

この機能が無い場合、自己宛メールは暗号化無しのファイルを添付して、一旦、インターネットに出た後、次世代ファイアウォールを通ってサンドボックスに送り込まれることになります。

この数年間で、エンドポイントセキュリティソリューション機能の進化はめざましく、高機能化しています。 もちろん、ネットワーク側サンドボックスの機能も進化している訳ですが、第3案のエンドポイントサンドボックスの考え方はシンプルです。 方法は2つあります。 エンドポイントセキュリティが振る舞い検知機能を具備している前提で、

» エンドポイントセキュリティソフトがサンドボックス機能を持つ

» エンドポイントにインターネット接続環境をコンテナ化して持ち、エンドポイント稼働のアプリケーションを

そのまま実行可能な機能と、コンテナ環境と通常環境のファイル移動の機能を持つ

(メール環境はWebメールの方が運用しやすい)

ソリューションを利用します。

前者のセキュリティソフトがサンドボックスを持つソリューションは、ユーザーにとって日常操作のストレスが少なく最も運用しやすい方式であると考えられます。 エンドポイントセキュリティソリューションは数多く出回っていますが各社それぞれ独自の機能を提供している場合があるので慎重に検討する必要があります。

エンドポイントセキュリティソリューションの必要要件

表3にエンドポイントセキュリティソリューションを選択する際の機能要件チェックリストを示します。 利用方法は必要機能欄に自身の環境下で必要とする機能に印をつけて該当する製品を選択する形となります。

ゼロデイ(新種でパターンマッチングに未登録のマルウェア)など振る舞い検知でしか発見不可能なサイバー攻撃の対応手法は、今回の冒頭、「サイバー攻撃の種類と内容」で述べたように

» ホワイトリストチェック方式

» 振る舞い検知方式

・ ヒューリスティック検知

・ AI手法による検知(AI手法による学習結果の反映)

が挙げられます。 検知率を含めた性能に関してはAV-TESTとAV-Comparativesで確認することが出来ます。 OSに無償で含まれる製品、振る舞い検知機能のみに特化してパターン認識機能製品と組み合わせる製品まで様々ですが、大切なポイントを挙げるとするなら、管理・運用面で

・ 専用機能機器(発券機、登録機など)

・ 単一業務用PC(コールセンターでのPCなど)

・ 基幹系業務用PC(Office製品、pdf製品など限定されたアプリに限定されたPC)

・ OA機能兼用PC(名刺管理、イメージ/動画加工、CADなど部門業務に応じて申請ベースでアプリケーションソフト

導入を認めるPC)

に関して

» セキュリティソフトのバージョンアップ対応(アプリケーションの競合問題の確認が必要。

振る舞い検知型の場合はパターンマッチングのファイル更新より複雑)

» サンドボックスの設置場所(メール添付暗号ファイル、暗号ダウンロードファイルのセキュリティ対応)

» 管理端末機能(エンドポイントセキュリティ情報の一元化とインシデント対応)

» EDR(Endpoint Detection and Response:脅威を検知し対応を支援)連携

をどの様に考慮するかと言うことです。 既に述べました通り、網分離(アイソレーション)されている基幹業務系でインターネット接続がなくても、インターネット系からファイルの受渡しがあるなら、ランサムウェア(ファイルを暗号化して身代金要求)の被害を受ける可能性があるのでエンドポイントセキュリティ対応は必要となります。

サンドボックスと添付暗号ファイル、ダウンロード暗号ファイルの対応をする事を考慮すると、エフセキュア(F-Secure)の製品は機能面において大きな特徴がある事が分かります。

エフセキュア ビジネススイート

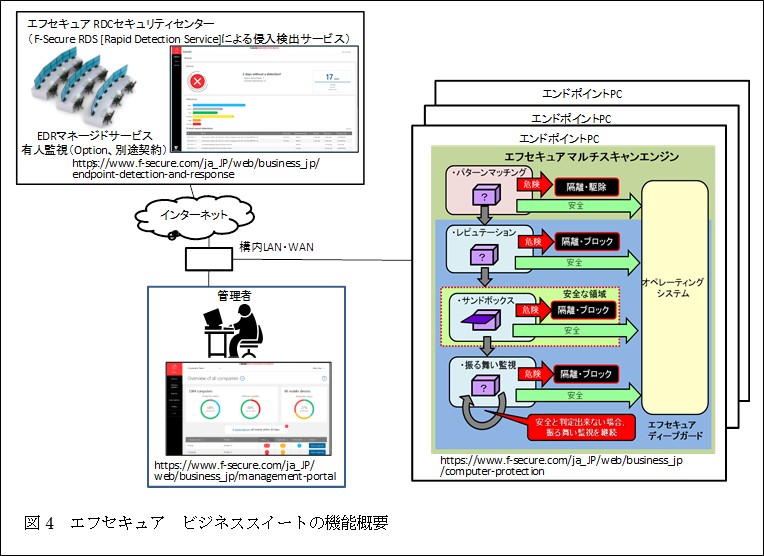

エフセキュア ビジネススイートはエンドポイントセキュリティソリューションでサンドボックス機能を持つ数少ない製品です。特徴を整理すると、

» パターンファイル更新、レピュテーション更新、バージョンアップ以外はインターネット常時接続不要

(オフラインユース可能)

» Windows、Mac OS、Linux版をユーザー数契約で自由に利用可能

» 仮想化環境下でも利用可能(ハイパーバイザーに関しては要問い合わせ)

» パターンマッチング方式とヒューリスティック方式の振る舞い監視機能

» サンドボックス機能

» アンチスパム、ブラウザ保護(出口対策)

» 管理端末機能

» F-Secure RDS(Rapid Detection Service)

[EDR(Endpoint Detection & Response:エンドポイントでの検出と対応)マネージドサービス](Option、別途契約)

を挙げることが出来ます。 そして、ネットワーク側サンドボックスの設置が不要、暗号添付ファイル、暗号ダウンロードファイルのサンドボックスに戻すメカニズムも不要(表2の第3案)となると共に、表3の要件を全てカバーする事が分かります。

図4にエフセキュア ビジネススイートの機能を図示します。

まず、組織内でエンドポイントセキュリティを運営する上で、現場(各エンドポイント)で発生するインシデント状況(警告も含む)をログとしてSIEM((Security Information and Event Management:統合ログ管理)に集約する重要性は第4回目で述べました。 管理者は現状の事実を認識し、万が一の重要インシデント発生時はこのログを中心に分析作業を行うことになります。

更に、SOCチームに専門家が不在または育っていない場合は、オプションにはなりますが、アウトソーシングマネージドサービスとしてEDR部分を委託することも可能です。

エンドポイントにおけるユーザー運用の大きなポイントは外部とやりとりするファイルの取り扱いです。 外部から取り込むファイルを開く場合、常識的にはテンポラリーな(一時的に生成され)主環境から独立した環境が求められ、サンドボックス(おかしな振る舞いをしないか監視し、場合によっては安全に隔離する環境)の必要性が求められます。 更に、暗号ファイルに関してはエンドポイントで処理せざるを得ない事を既に説明しました。

一方で、安全性を求めるあまり、網分離(アイソレーション)して外部からのOfficeファイルは読むことが出来れば良いと言うことでpdf出力のみ認める手法も一般的です。 しかし、外部から取得したOfficeファイルを安全に再利用(加工)する融通性、複雑な手順を経ずに取り扱うことが出来る柔軟性を実現することが出来れば、計り知れないメリットがあります。

インターネット接続系から基幹系にファイルを移す場合のファイルのチェックに関しても、

・ 役席者承認

・ 移動ログ管理

以外の最も重要な確認事項は、ファイルがクリーンかと言うこと、つまり、マルウェア、エクスプロイトのチェックがしっかり行われているかと言うことです。

エンドポイントに高機能なセキュリティソフト(エフセキュア ビジネススイート)を導入することにより、投資額を大幅に抑えることが可能となり、ユーザーも複雑な操作を行うことなく、通常の操作の中で、インターネットから取り込んだファイルの安全な運用を行うことが出来ます。

エンドポイントから見たサイバーセキュリティ対策、エンドポイントのサンドボックスの有効な意味を説明致しました。 結論として、ユーザーの使いやすさ、運用性を考慮すればミスオペレーションも減少する、仮にミスオペレーションがあったとしても安全性が担保される仕掛けがあれば、システムとしてのセキュリティは守ることが出来る、この様な意味で、エンドポイントセキュリティがサイバーセキュリティ対策システム上、最も重要であると言っても過言ではありません。

次回は最終回となりますが、セキュリティ技術者不足で頭が痛いサイバー攻撃検出と対応(EDR)とセキュリティ対応システム構築パターン別投資額からみた施策の指針について説明します。

本記事の著者

| 松浦 真 一般社団法人ICTイノベーション・ミッショナリー協会 理事事務局長 |