【第1回】マイナンバーブームの後に、本当に必要とされるセキュリティソリューションを考える

2016年1月から開始されたマイナンバー制度にタイミングを合わせるように、サイバー攻撃の高度化が進み、一方で起こるべくして発生する内部漏洩を背景として、事業体におけるシステム基盤をどのように進化させ、内部基盤システムと外部接続システム(インターネット接続)のセキュリティを守っていくことが出来るのか。 以前とは比べものにならないほど進化したシステムをマイグレーション(進化)させると同時に、限られた予算でセキュリティを高めるという難しい問題を、これから何回かに分けて議論を進めて行きます。

システムのセキュリティ対策のポイント

システムのセキュリティ対策は (1)内部漏えい対策、(2)サイバー攻撃対策、の2つを考える必要があります。 更に忘れてはならない重要なポイントは、セキュリティ対策は万全ではなく、セキュリティを破られ情報漏えいが発生した場合の原因究明(デジタル・フォレンジック)を自らが行わなければならないと言うことです。 ここが、私たちの生活の中で、泥棒に入られたら警察を呼べば後は犯人を捜してくれる、火事が発生したら消防署が火を消してくれるという所謂インシデント(事故)対応と根本的に違う所です。

一方、システム投資はきりがありません。 つまり、お金をつぎ込めばつぎ込むなりに、より良いシステムになります。 セキュリティ対策も同様に、お金をつぎ込めばつぎ込むだけ、より安全性の高いシステムになります。 考えなければならないことは、

(1)重要な部分から始める

(2)システム構築を一過性にせず段階的に進化させる

(3)どこまで費用をかけるか計画を立てて投資する

と言う当たり前の事です。

また、「割り切り」の名の下に、システムの操作性と運用性を犠牲にしてはなりません。 もちろん、普段出かける時に家の鍵をかけるのが面倒、重要な物をしまわずに出しっぱなしで放置する、食べ物を洗わずに直ぐ口にする、自分のやっていることの記録を取らず後から見直すと何をやったか訳が分からない等は論外です。 これらはシステムに置き換えると、システムのログイン/ログアウトをきちんと行う、大切な情報は暗号化しておく※1、外からの情報はチェックしてから見る、処理/通信は記録(LOG)を残し誰が実行したか明確にする、となります。

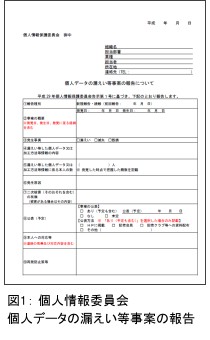

| ※1-1 ■重要(個人情報)ローカルファイルを暗号化する意味 https://www.ppc.go.jp/personal/legal/leakAction/ 個人データの漏えい等の事案が発生した場合等の対応について (平成29年個人情報保護委員会告示第1号) (2)報告を要しない場合 ①実質的に個人データ又は加工方法等情報が外部に漏えいしていないと判断される場合(※3) (※3) なお、「実質的に個人データ又は加工方法等情報が外部に漏えいしていないと判断される場合」には、例えば、次のような場合が該当する。 ・漏えい等事案に係る個人データ又は加工方法等情報について高度な暗号化等の秘匿化がされている場合 |

| ※1-2 ■「高度な暗号化等の秘匿化がされている場合」に該当するためには 「個人情報の保護に関する法律についてのガイドライン」及び「個人データの漏えい等の事案が発生した場合等の対応について」に関するQ&AよりP66 A12-10 実質的に個人データ又は加工方法等情報が外部に漏えいしていないと判断される場合のうち、「高度な暗号化等の秘匿化がされている場合」に該当するためには、<<中略>> 第三者が見読可能な状態にすることが困難となるような暗号化等の技術的措置としては、適切な評価機関等により安全性が確認されている電子政府推奨暗号リストやISO/IEC18033 等に掲載されている暗号技術が用いられ、それが適切に実装されていることが考えられます。 また、暗号化等の技術的措置が講じられた情報を見読可能な状態にするための手段が適切に管理されているといえるためには、①暗号化した情報と復号鍵を分離するとともに復号鍵自体の漏えいを防止する適切な措置を講じていること、②遠隔操作により暗号化された情報若しくは復号鍵を削除する機能を備えていること、又は③第三者が復号鍵を行使できないように設計されていることのいずれかの要件を満たすことが必要と解されます。 |

| ※1-3 ■2017年5月施行改正個人情報保護法による「個人情報数5000以下事業者適用外」撤廃 https://www.ppc.go.jp/personal/pr/28_national-briefing_chusho/ 個人情報保護法の改正により、これまでは「保有する個人情報の数が5000以下の事業者」には個人情報保護法が適用されませんでしたが、今回の改正により個人情報を取り扱うすべての事業者が個人情報保護法の対象となります。 |

セキュリティ対策の目標設定とは

システムのセキュリティ対策として問題解決(ソリューション)を行う場合、自分自身(組織)が何をどのように守りたいのかを明確にして(セキュリティポリシー設定)、

- システムの形態

- オンプレミス

- ネットワーク設置

- エンドポイント設置

- SaaS (Software as a Service:クラウドサービス)

- 管理端末の有無 (管理要員の有無)

- 自営

- アウトソーシング

- 最新情報連携 (整合性)

を考慮しなければなりません。

ポイントをまとめると以下のようになります。

- 予算に配慮したセキュリティ環境の段階的構築

- エンドポイント(端末)での操作性を最大限に考慮

- 検討のポイントは①内部漏洩対策、②サイバー攻撃対策、の2点

- 組織の現実を踏まえた態勢を前提とした運営を配慮

- 最悪の事態に際してのトレーサビリティを考慮(デジタルフォレンジック対策)

過剰設備投資(オーバースペック)はもちろん避けなければなりませんが、セキュリティ対策も一度実施すれば終わりと言うことではなく、例えば毎年、2年毎といった形で進化、発展させることにより、セキュリティ強度を高めていく事が重要です。 これは、内部体制と並行して行う形が理想的です。情報漏えい対策の要は「人」「組織」、つまり「態勢」と言うことで、高度なセキュリティシステムのアラートを見過ごす、対応を間違える様なことがあっては身も蓋もありません。

「人」がシステムを操作する以上、エンドポイント(端末)の操作性は重要です。エンドポイントは

- 内部漏洩

- 情報持ち出し

- ID/PWを盗まれた成りすまし

- 情報表示のままの離席中の他人ののぞき見による情報漏えい

- 操作ミス

- サイバー攻撃

- ランサムウェア(ファイル暗号化による身代金要求、又はファイル破壊)

- マルウェア/ファイルレス・マルウェアフリーによる端末、サーバの乗っ取り、そして情報漏えい

に関して、基本的な注意点(・・・・ぱなし/ほったらかしにしない:画面のつけっぱなし、ローカルファイルの無暗号化保存、等)から始まり、更に運用上の

- 権限管理(係部門担当カテゴリー・担当者・役席者、最重要情報管理者としての特権ID、システム管理者権限、等)

- 共有端末管理(係・課・部門に1台、出張担当者用の本部共用端末、会議用端末、等)

- 営業店、受付カウンターの1線(窓口)、2線(後方)、3線(役席、管理部門)処理

等々、端末のアクセス先を踏まえた上で、配慮が必要、配慮が不要の判断を行う必要があります。

そして、セキュリティシステムを導入したとしても、完全にセキュリティを確保できると考えることは早計です。 技術革新は日進月歩と言うことは誰もが否定しませんが、残念なことに、犯罪者、特にサーバ攻撃を行う技術者は非常に水準が高く、最新技術を駆使して襲いかかって来る訳です。 しかも、ダークマーケットと言う、われわれの通常利用しているインターネットとは別の位置づけとなる「裏」インターネットの世界が存在し、まずいことに、サイバー攻撃の為のツールが無償、又は格安で流通しているという事実です。 更に問題となる点は、一度盗まれた情報がこのマーケットに流れると、これを利用して、どんな手を使って、いつ攻撃してくるのか、いつ収まるのか(永遠に収まらない?)が予測できないと言うことです。

万が一の場合を考えることも重要

以上、述べてきた内容に一つ付け加える大切な事があります。

完璧なシステムはありません。 セキュリティシステムも同様ですが、ではどうせ無駄だから何もしない、一応のレベルでやっておく、と言うことはこれから更に発展していく情報化社会においては論外です。 それでも、破られた時どうするか?

実は、このインシデント(事故)発生の際の対応をどうするかと言う点が最も重要なのですが、現実的に最も組織、事業体にとって困難なテーマとなります。 SIEM(Security Information and Event Managementの略称です。 ファイアウォールやIPS(Instruction Prevention System;侵入防止システム))などのネットワーク機器、ソフトウェアやアプリケーションが出力するイベント情報を一元的に保管して管理し、脅威となる事象を把握するテクノロジー)システムを導入してSOCチーム(Security Operation Center:企業などにおいて情報システムへの脅威の監視や分析などを行う、役割や専門組織)を専任でなくても良いから立ち上げる、いや、専門家がいない、ではCSO(Chief Security Officer)又はCISO (Chief Information Security Officer) と呼ばれる最高情報セキュリティ責任者は誰がやるのか等、課題は山積みです。

いざとなったらプロに頼むと言うことが現実的なのですが、インシデントの報告先を確認することと対応の依頼先を仮決めしておくことは当然として、認識しておかなければならない重要なポイントがあります。

まず、どのくらいの期間で対応するのか? 日本はまだこれからなのですが、2018年5月からEUで施行される重要な法律があります。 GDPR(General Data Protection Regulation:一般データ保護規則)です。 軽度の違反:1000万ユーロ、または前年全世界売上高の2パーセント、権利侵害などの違反:2000万ユーロ、または前年全世界売上高の4パーセントの罰金が先に話題となってしまいましたが、大切なポイントは、申し出があった場合、該当する個人情報を抹消しなければならないことと、

- インシデント発生後72時間以内に通知が必要

と言うことです。

インシデントが発生しプロが到着して、LOGを必死で集めて、必死で分析して、と一般的には3ヵ月、場合によっては半年かかるなどと言う話もあります。 SOCが事実上機能していない、又は無い、数年、10年、いや100年に1度あるかないかのインシデントに備えると言うことは、なかなか難しいことと言えます。しかし、 1つ1つの積み重ねで万が一のインシデント対応も、スムーズに進めることが可能です。

次回から、エンドポイントのセキュリティ管理を中心に、今からでも直ぐに対応可能、そして予算に配慮し、操作性を考慮し、現実を踏まえた態勢を前提とした運営を配慮したソリューション(問題解決)を考えていきたいと思います。

本記事の著者

| 松浦 真 一般社団法人ICTイノベーション・ミッショナリー協会 理事事務局長 |