【第3回】エンドポイントセキュリティの具体的なソリューションとは

【第1回】マイナンバーブームの後に、本当に必要とされるセキュリティソリューションを考える

【第2回】エンドポイント(端末)でまず必要なことは二要素認証/多要素認証、そしてこれがトレーサビリティの原点

第2回でエンドポイント(端末)はシステムのセキュリティを構築する上で、起点として非常に重要であるという話をしました。

つまり、システムを使うという起点で、利用者が端末を操作するが故に、①内部漏えい対策、②サイバー攻撃対策が必要。 そして、トレーサビリティ(追跡が可能な状態)を確立するために、成りすまし、のぞき見を防止する二要素認証又は多要素認証、最重要情報を取り扱う場合のセキュリティレベルを1段階上げるために特権IDのシステムを導入する検討も必要です。 漏洩、マルウェアの侵入を防ぐため、USB等のIOデバイスの制限、ロックをかけ、使うことが出来ないようにすることも一般的です。 そして、基本的な考え方として、マルウェアチェックプログラムを導入し、更に、セキュリティ操作ログ、端末操作ログを記録できるようにします。

システム形態上の考慮点(網分離・仮想化環境・コンテナ)

システム形態で考慮しておくことがあります。キーワードは、

![]()

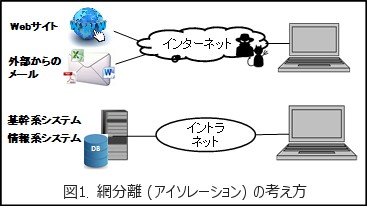

・網分離(アイソレーション)

・シンクライアント又はブラウザ環境限定/仮想化環境

![]()

です。

マイナンバー施行のタイミングで、基幹業務システムとインターネット接続のネットワーク、必要なら端末も分離すべきであるという考え方が沸き起こりました。 ある意味シンプルな考え方ですが、大きな問題は、インターネット経由で取り込む業務に必要なファイルを基幹業務系の環境に渡す仕掛けが必要となることで、「やらない」で済めば良いのですが、現実、一般の事業体では極めて非現実な考え方となります。 この点は非常に重要なので、ファイルをインターネット環境から基幹業務系に取り込むソリューションについて別の回でまとめてお話しします。

![]()

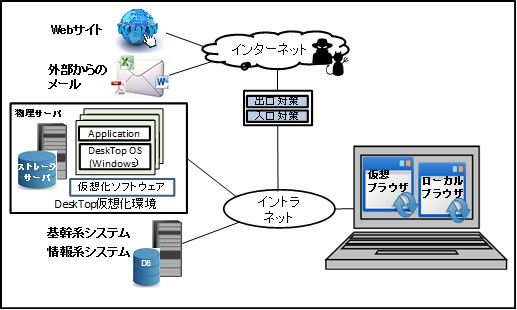

次に仮想化環境について述べます。 仮想化環境は5年以上前から先進的なユーザーは構築に取り組んでいます。 念のために簡単に説明すると、エンドポイントのパーソナル環境(Windows、Mac OS、Ubuntu等)をサーバサイドで一元管理する仕掛けです。 ハイパーバイザーがLinux、Windows Server下又はベアメタル(メインOSを必要としない)で稼働して利用者分の仮想環境(Windows、Mac OS、Ubuntu等)を実現します。ハイパーバイザーとしては

![]()

・CitrixのXen(仮想化環境はXen Desktop)

・VMwareの ESX、ESXi、vSphere(仮想化環境はVMware Horizon)

・L4マイクロカーネル

・TRANGO

・マイクロソフトのHyper-V

・LinuxのKernel-based Virtual Machine(KVM)

・SELTECHのFOXvisor

![]()

が挙げられます。 仮想化環境はクラウド(パブリック、プライベート)型の管理において仮想化サーバとセットで集中運用することで、インストレーション、運用管理、セキュリティ管理において、非常に大きな効果を発揮するが、利用者個人のローカルファイル、利用環境の面から考えると、エンドポイント(端末)のPC運用のセキュリティソリューション導入は、どちらも同じであると言うことが出来ます。 くどいようですが、仮想環境化してもPCと同じレベルのサーバ攻撃は受けるし、内部漏えい対策は行わなければなりません。

図2 仮想化環境を利用した網分離 (アイソレーション) 例

念のため、コンテナについて補足します。 コンテナは仮想化環境のように利用者分の動作環境を準備しなくて良く、しかもログイン仕様とすると立ち上がり、ログオフすると全て痕跡も無く消滅するという物なので、マルウェアに汚染された場合はログオフすれば良いという事を思いつくのですが、個人の環境設定が全てリセットされるので、利用する上では制限を理解しておく必要があります。 メールはWebメールが必須、ブラウザのお気に入りなどは論外、当然キャッシュ利用の操作もできない、更に問題があり、コンテナ環境ではサポートされないソフトウェアアプリケーション、ツールがかなりあるという問題点を挙げることが出来ます。

セキュリティ媒体、生体認証機器を利用する場合は、エンドポイント処理のメカニズムが変わるので注意が必要です。 例えば、Windows OS下でUSB接続のセキュリティ機器を使用している場合、エンドポイントをシンクライアント、又はシンクライアント化(Ubuntu OS利用等)した場合は、仮想化環境からリダイレクト処理(プログラム処理にてデータの入力元や出力先などを変更することや、ネットワーク上で接続先を別の場所に自動的に変更すること)を組み込む必要があります。

エンドポイントのセキュリティ要件

前置きが長くなりましたが、エンドポイントのセキュリティ要件は

![]()

・現場での運用性保証

・必要に応じて共有端末、モバイル環境(在宅含む)の運用性保証

・一般職員向けの高い二要素認証セキュリティ具備

・高いセキュリティの保証が必須である重要情報を扱う、エンドポイントの1ランク上のセキュリティ管理として

三要素認証セキュリティを具備する特権ID管理システム

・マルウェアチェック

・サンドボックス管理

・エンドポイントIOデバイス管理

・ローカルファイルの係、部門、職位別権限管理

・取扱ローカルファイルの利用者単位の自動暗号、簡便な操作による復号処理

・ローカルファイルのシュレッダー機能(ローカルファイル完全破壊処理)

・エンドポイントレベルでの出口チェック(URLチェック等)

・セキュリティログ保存、管理

・PC操作ログ保存、管理

![]()

等々、挙げれば次々と要件を思いつきます。 もちろん、ネットワークでのセキュリティソリューションを導入すれば、解決する要件もあります。 しかし、注意が必要なポイントもあります。

例えば、サンドボックス機能が何故エンドポイントに必要かと思う方もいるかもしれません。 ネットワーク型のサンドボックス製品が多いためこのような勘違いが起こるのですが、電子メールの添付ファイルを考えた場合、ビジネスメールの場合ほとんどの添付ファイルは暗号化されて送信されるため、ファイル(例えばOfficeファイル)として2次利用する場合、エンドポイントにサンドボックスが無い場合、非常に面倒な処理を行う必要があります。

エンドポイントをPCモードで運用、仮想化環境で運用、どちらでも上記要件の考え方は同じです。 また、共有利用、モバイルユースの場合もソリューションとして制限が発生する場合がありますが、これらの想定も考え方は同じです。

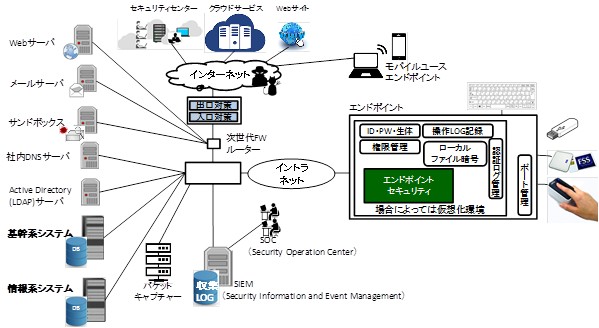

図3 セキュリティソリューションの構築例

エンドポイントシステムの前提

では、エンドポイントシステムの前提を明確にします。

これだけの要素のいくつかの項目はかなり高度な要求項目ではあります。 未だにセキュリティの投資を避けたがる経営者も多い、セキュリティに回す予算がそれほど確保出来ない、という状況下、担当部門の方は色々ご苦労されていることと思います。 以下に、実現する為に必要なエンドポイントセキュリティソリューション例を紹介します。 2017年5月施行改正個人情報保護法施行の「個人情報5000以下の事業者対象外の撤廃」を踏まえて、対象は中堅、中小企業様からです。

(1) 成りすまし防止のための二要素認証、三要素認証(特権ID)、認証ログ管理

①二要素認証

・FSSスマートシリーズ

ICカード二要素認証ソリューション

②三要素認証(特権ID)

・Mofilia指静脈認証デバイス(特権ID)

(2) マルウェアチェック、サンドボックス、出口対策、ログ管理

・エフセキュア ビジネススイート

(3) Windows操作ログ管理、資産管理

・SKYSEA Client View(FSSスマートシリーズの認証ログと連携可能)

次回からは上記のソリューションについて具体的に説明します。

本記事の著者

| 松浦 真 一般社団法人ICTイノベーション・ミッショナリー協会 理事事務局長 |