【第4回】FSS、モフィリアで実現するエンドポイントの二要素認証、三要素認証(特権ID)

エンドポイントセキュリティの重要性について

【第1回】マイナンバーブームの後に、本当に必要とされるセキュリティソリューションを考える

【第2回】エンドポイント(端末)でまず必要なことは二要素認証/多要素認証、そしてこれがトレーサビリティの原点

【第3回】エンドポイントセキュリティの具体的なソリューションとは

について述べてきました。

今回は、FSS、Mofiriaで実現するエンドポイントの二要素認証、三要素認証(特権ID)について説明します。 前回、提示したエンドポイント運用の前提となる要件を、機能別に以下に再度確認します。

① 総合的観点

・ 現場での運用性保証

・ 必要に応じて共有端末、モバイル環境(在宅含む)の運用性保証

・ セキュリティログ保存、管理(オフライン使用、オンライン使用共必要)

・ PC操作ログ保存、管理[注:別ソリューションが必要]

② 成りすましの防止

・ 一般職員向けの高い二要素認証セキュリティ具備

・ 高いセキュリティの保証が必須である重要情報を扱う、エンドポイントの1ランク上のセキュリティ管理として

三要素認証セキュリティを具備する特権ID管理システム

③ 内部情報漏えいの防止

・ 離席時の端末ロック

・ エンドポイントIOデバイス管理

・ ローカルファイルの係、部門、職位別権限管理

・ 取扱ローカルファイルの利用者単位の自動暗号、簡便な操作による復号処理

・ ローカルファイルのシュレッター機能(ローカルファイル完全破壊処理)

・ エンドポイントレベルでの出口チェック(URLチェック等)

④ サイバー攻撃対策

・ マルウェアチェック

・ サンドボックス管理

上記の前提は重要です。 エンドポイントセキュリティの要件を漠然とイメージする際、スマ-トフォン、タブレットも想定して考えることがこれからは必要となりますが、今回の話は特に規定しない限り、ソリューションの進化が進んでいて、豊富な選択肢があるWindows PCを前提に①総合的観点、②成りすましの防止、の議論を進めていきます。

エンドポイントのセキュリティ管理の第一歩:パスワード

ユーザー(端末利用者)と利用するシステムのセキュリティを考える場合、いろいろな観点からの検討が必要ですが、専門家以外の方は、つい利用者としての運用性のみに注目しがちです。 つまり、簡単なほど喜ばれます。 具体的には、何も持たずに認証を開始出来て、記憶することが少なければ少ないほど良い、と言う訳です。

例えば、パスワードを例に取ると、システムサイドから見ると、パスワードを盗まれた場合、盗まれたことに気がつかず、知らないうちに「成りすまし」で侵入される為、定期的に変更が必要、パスワードの使い回しは厳禁、類推されやすい物は使ってはいけない、と言うことになりますが、ユーザーにとっては大きな負担、更にパスワードは8文字以上でアルファベット、数字、記号を組合せ、アルファベットは大文字小文字を使うことが必須とすることでセキュリティレベルを高める等とされてしまうと、最初から記憶することすら難しい、これを3ヵ月、6ヵ月といった形で定期的に変更を義務づけられると、どうしてもパスワードから解放されたいと言う気持ちが起こっても不思議ではありません。

一方、セキュリティ管理者側からこのパスワード運用を検証すると、

・ 類推して予測されるパスワードを使ってはいけない

・ 複雑(長い桁数、文字の組合せ等)にする方が安全

・ パスワードを盗まれても気がつかないので、定期的に変更しなければならない

となり、ユーザーに不便を強いる方向に発想が向かっているように感じます。

パスワードから逃れたいと言う視点だけから生体認証に逃げ込んでも、万が一の場合も含めて、パスワードそのものを無くすことは問題があります。 つまり、システムもメカニズム上、ユーザーはパスワードから逃げることは出来ない訳です。 例外的に、パスワードを覚えなくて良い運用がワンタイムパスワードソリューションの導入により可能ではありますが、実際には二要素認証としてパスワードと併用例もあるようです。 今回はワンタイムパスワードの議論は省かせていただきます。

この後で、セキュリティ運用の議論を進めていきますが、1つ課題を提起しておきます。

・ パスワードに関してはセキュリティの仕掛け、運用の方法によってユーザーは楽な運用が可能となる。

と言うことです。

具体的に説明すると、IDとパスワードのみの運用では、盗まれても気がつかないため、3ヵ月、6ヵ月といった形で定期的な変更が必須となりますが、二要素認証、多要素認証を行う場合、パスワードは1つの要素となり、

・ パスワードのみではログイン出来ない事を保証しておけば、3ヵ月、6ヵ月といった短期間の変更は不要。

・ システム上、3回又は4回程度でパスワード入力をどの端末からも不能に出来るなら、複雑な文字組合せの

パスワードである必要は無くなる。

と言うことになります。

少しでも安全に、心配だから、を積み上げて複雑なセキュリティ体系をポリシーとして設定し、エンドユーザーに運用を強いるほど、無駄な事はありません。 不用意に1度決めてしまい、経営会議で承認されてしまうと、複雑さを廃止すると安全性を毀損する可能性がつきまとうという議論の反論に信じられないくらい体力を使うことになりかねません。

以下に、成りすまし防止の観点から、認証要素別に、ユーザー、システム側、セキュリティ管理者側の要望と必要要件を整理します。

認証要素別端末利用者、情報システム、セキュリティ管理者の必要要件

認証と言う行為はID(個人の特定)と本人の確認ということになります。 本人であるということは端末のローカルファイル、サーバ側のデータベースのアクセスを認める事につながるので、情報管理上非常に重要なことで、成りすまし(誰かの振りをしてデータにアクセスする)で無いことを保証しなければなりません。

認証要素は ①記憶、②所持、③生体情報、に分類され、この要素を使用して認証を行うことになります。 そして、これらの要素を組み合わせて実行する事で、安全性をより高める事が出来る訳です。 例えば、パスワード(記憶)とICカード(所持)を組み合わせると二要素認証、更にこれに生体認証を組み合わせると三要素認証となります。 特権ID(一般ユーザーが持っていない特別な権限を付与されたID)管理の場合には、三要素認証は有効です。

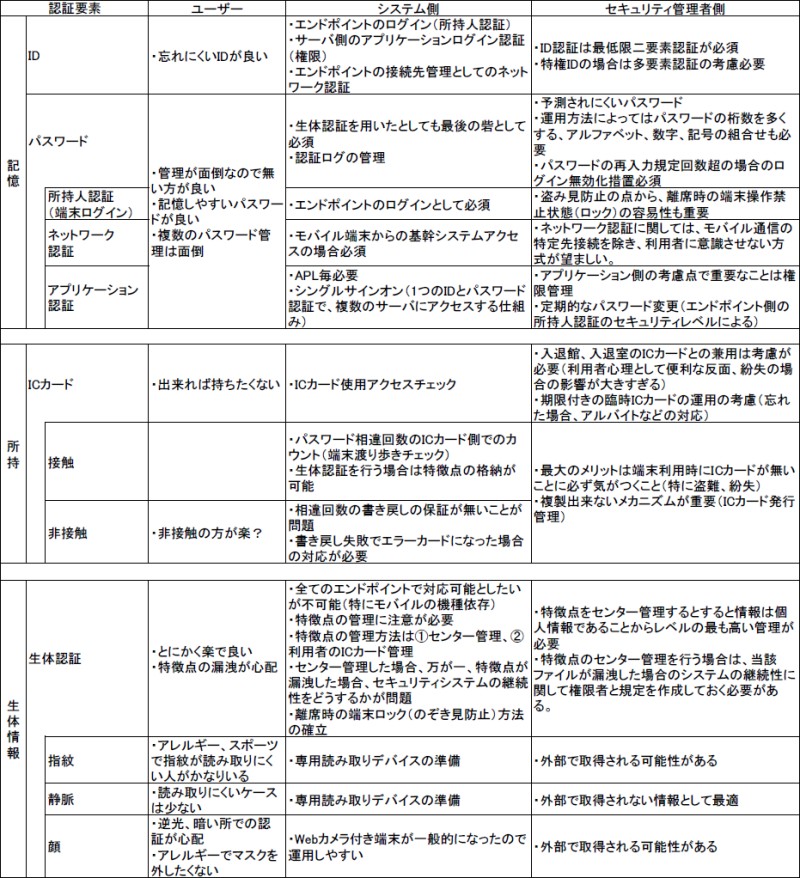

表1に認証要素別の端末利用者としての要件(ユーザー)、システムとして必要とする要件(システム側)、そしてセキュリティ管理者として必要とする要件(セキュリティ管理者側)を整理します。

表1 認証要素別ユーザー・システム側・セキュリティ管理者側必要要件

次に、運用上最も重要なポイントを整理します。

見落とされがちですが、運用においてユーザーは必ずミスをする、悪いことを考える者は必ずいる、という事を忘れずに、異例事態(インシデント)を想定して対策を考慮する事で、認証要素の必要要件を整理することが大切です。

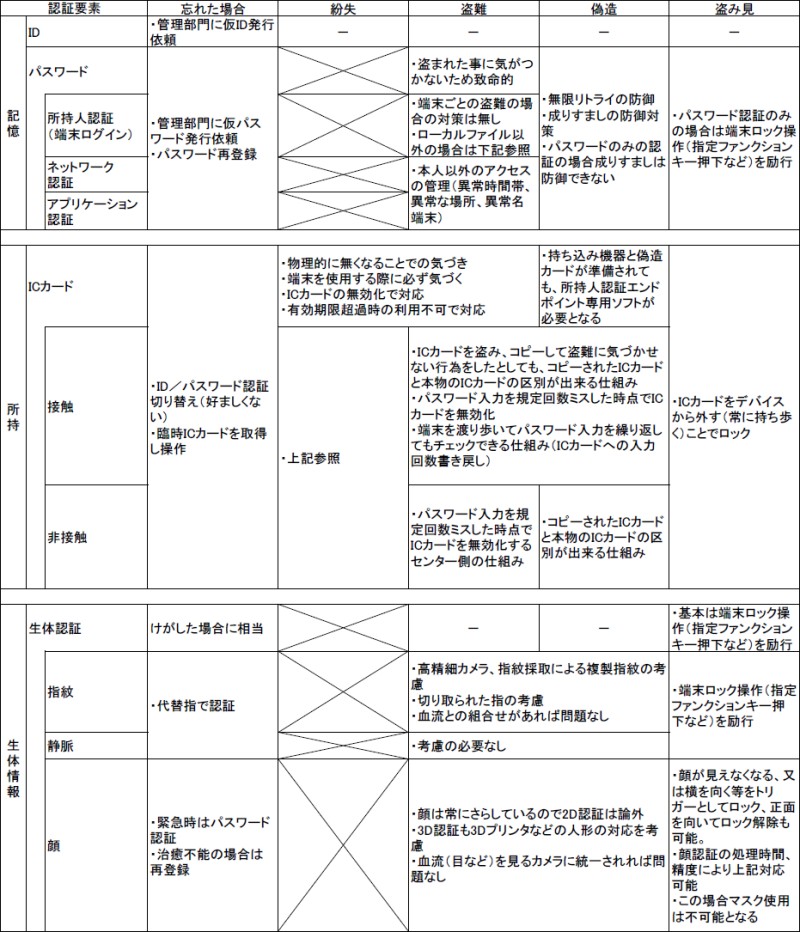

表2にパスワードを忘れた(ICカードにロックがかかった)、ICカードを忘れた/無くした/盗まれた、生体認証の場合は読み取ることが出来ない/けがをした場合等、日常ありがちな事象の対応と考慮事項、盗難に伴う偽造対策、そして忘れてはならない離席の場合のログオン状態の放置対策をまとめます。

表2 認証要素別異例事態の運用と対策

表1、表2の検討結果からいくつかのエンドポイント認証ソリューションのパターンが見えてきます。 その中から、連載第1回で述べたセキュリティ対策の目標設定に沿った中堅企業/事業体、中小企業/事業体の認証ソリューションは、次の通りです。

» 一般ユーザーは二要素認証方式

» 特権ユーザー(特権ID)は三要素認証

» 生体認証の特徴点は個人情報化しない

» 盗難にはできるだけ早く気がつく方式

(知らないうちに認証情報を盗まれない)

» 認証媒体の偽造対策に留意

上記要件に適合する認証ソリューションは

① 一般ユーザー向け

・ 接触型ICカードによる二要素認証

→パスワード(記憶)+カード(所持)

② 特権IDユーザー向け

・ 静脈照合+接触型ICカードによる三要素認証

→(生体)+パスワード(記憶)+カード(所持)

となり、この要件に適合する機種として

・ FSSスマートシリーズ ICカード二要素認証ソリューション

・ Mofilia指静脈認証デバイス(特権ID)

を挙げることが出来ます。それでは、具体的に2つのソリューション機器の運用上の特徴について説明します。

FSSスマートシリーズ

接触型ICカード二要素認証ソリューション

接触型ICカードを使用する運用上のメリットは

・端末利用時にICカードが無いことに必ず気がつく(特に盗難、紛失)

・複製出来ないメカニズム(ICカード発行管理とICカードの特性で

事実上複製不可能)

・パスワードの再入力規定回数超の場合のログイン無効化措置が

ICカードで可能

(接触型故に可能な入力回数ICカード書き戻し)

この3つが運用上可能なことです。

併せて、常にICカードを携帯する癖を身につければ、離席時もICカードを抜くだけ、端末再操作時にはICカードを差し込み、パスワードを入力することにより、離席前の作業を再開することが出来ます。 この運用は、端末の共有利用の場合にも有効です(作業環境の共存に関しては制限が発生する場合もあります)。

さらに、パスワード自体の運用にもユーザーにとって大きなメリットが発生します。 記憶と所持の組合せによる二要素認証であり、規定回数の暗証相違でICカードが無効化されることが保証されるので、覚えにくい複雑なパスワードである必要が無い上に、短期間でのパスワード変更の必要もありません。

更に、オンライン、オフライン共通の認証ポリシー(一般ユーザー向けの二要素認証、特権IDユーザー向けの三要素認証)が適用できる点も見逃すことが出来ません。

| コラム:IC カード運用の工夫:「見える化」 運用時の推奨として、「見える化」を意識し、IC カードR/W をディスプレイやノート背面にマジックテープ等で固定しておくことで、現在利用中のIC カード所有者や権限(ex.テプラ色で組織上の権限毎に色分けしておくこと等で)が目視できるようにします。このことが部外者はもちろんIC カード所有者の不一致や権限不一致者による不正行為やなりすましの防止に繋がります。 また、IC カードの差しっ放しがあった場合にはお互いに抜くなどで、離席時は必ずIC カードを抜き、端末をロック(処理の停止ではなく画面とキーボードをロック)させるという習慣の徹底にも有効です。 |

FSS スマートシリーズは端末のログイン認証機能で、上述したような特徴がある上に、以下の様なエンドポイントセキュリティ機能を具備しています。

・ エンドポイントIO デバイス管理

・ 取扱ローカルファイルの利用者単位の自動暗号、簡便な操作による復号処理(個人、係、部門、職位別キー管理)

・ ローカルファイルのシュレッダー機能(ローカルファイル完全破壊処理)

・ ローカルレベルで個別設定可能なシングルサインオン機能(サーバアプリケーション個別のパスワードを記憶~自動送出)

・ セキュリティログ保存、管理(オフライン使用、オンライン使用共必要)

FSS スマートシリーズの機能はこれだけではありません。

・ モバイルユースの場合、接続先情報をIC カードに保持し自動接続(ネットワーク認証)

・ 仮想化環境の場合、シンクライアント端末の認証(所持人認証)と仮想化環境とのリダイレクト機能

(オプション:シンクライアントソフトはメーカーに問い合わせ確認必要)

また、セキュリティログの他にWindows 操作ログの管理もSIEM の観点から有効です。 FSS スマートシリーズはSky株式会社のSKYSEA Client View(Windows 操作ログ管理、資産管理)との連携が可能です。

Mofilia指静脈認証デバイス(特権ID)[FSS ICカードとの組合せ]

個人情報のマスターファイルを取り扱う部門の担当者は一般ユーザーが持っていない特別な権限を付与されたIDを持ち、一般ユーザーより1ランク上の管理(特権ID管理)を行う必要があります。

では、どの様なデータを取り扱う担当者が特権ID対象となるかということですが、個人情報※1、セキュリティ情報(IDカード発行管理、サーバ側パスワード管理など)、情報システム基盤管理、営業情報管理、開発情報などの所謂、機密情報管理者が該当します。

特権ID管理の場合は一般ユーザーの二要素認証の上位レベルである三要素認証が求められます。 この場合、認証要素の記憶、所持に続く生体情報が重要な役割を果たします。

生体情報の何を利用するかに関しては、いろいろな観点で長短がありますが、表2 認証要素別異例事態の運用と対策の検証で

・ けがをした場合代替指で対応可能

・ 簡単に盗まれない

・ 情報量が大きくないためICカードに格納可能

という点を考慮すると、指静脈の選択が最適であることが分かります。 そして、重要なポイントは表1で検証した通り、「センター管理した場合、万が一、特徴点が漏えいした場合、セキュリティシステムの継続性をどうするかが問題」であることから

・ 個人識別符号※1である生体情報をセンターに置かないこと

ということになります。

| ※1:守るべき個人情報とは 個人情報とは、生存する個人に関する情報であって、氏名や生年月日等により特定の個人を識別することができるものをいいます。 個人情報には、他の情報と容易に照合することができ、それにより特定の個人を識別することができることとなるものも含みます。 守るべき情報は個人番号だけでは無く、個人を識別可能な情報(要配慮個人情報)まで含みます。 ・基本4 情報(氏名、生年月日、住所、性別) ・個人識別符号[生体情報、個人に割り当てられた番号(個人番号、旅券番号、免許証番号、健康保険証番号、携帯電話番号、電子メールアドレス、銀行口座番号 ・要配慮個人情報(人種、心情、社会的身分、病歴、犯罪の経歴、犯罪により害を被った事実、身体的障害、知的障害、精神障害など) |

Mofiliaの静脈照合システムは、株式会社ローレルインテリジェントシステムズのFSSスマートシリーズと連携して、静脈情報データをICカードに格納し(図2参照)、端末操作時には、

・ ICカードをICカードリーダに挿入[所持]

・ パスワード入力「記憶」

・ 指静脈認証ユニットに登録指をあてる[生体情報]

・ 照合完了・・・ユニット内で認証完了(マッチオンデバイス方式)

の手順で三要素認証を行うことが出来ます。

以上の通り、エンドポイントと情報システムの関係において最も大切な認証と言う行為が成立しますが、改めて、この重要性を考えてみましょう。

成りすましの防止が意味するものは?

セキュリティシステム構築の際、安全性を考慮して、アクセス開始時点での本人確認の重要性、どの様にすれば本人確認を確実に行う事が出来るか述べてきました。 セキュリティを考えるときに3つの視点が必要です。

» 隙の無いセキュリティ体系と確実な励行

→ICカードと指静脈生体認証の組合せで実現する二要素認証、特権ID三要素認証

» 事実の情報収集・分析・管理

» 万が一の漏えいなどの事故(インシデン)の対策(対応)

1つ目の「隙の無い」体系が、2つ目の「情報収集・分析・管理」につながり、3つ目の「事故の対応」の迅速化につながります。

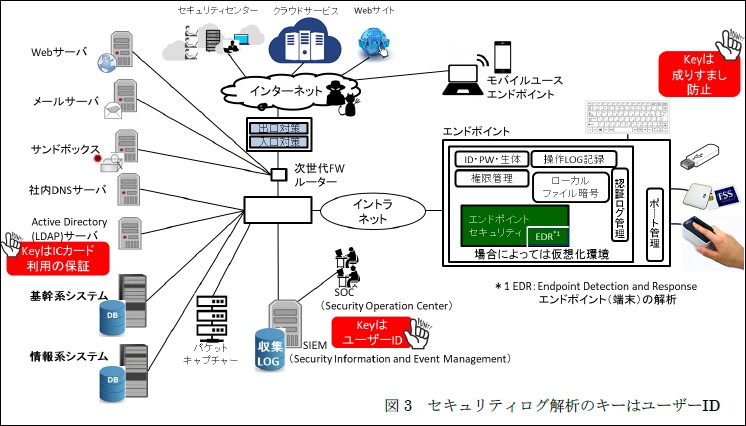

システムの構成要素はおおよそ、

・ 端末(エンドポイント):誰がログインしているか?

・ ネットワーク:誰がネットワークを利用しているか?

・ サーバ(データベース):誰がデータベースにアクセスしているか?

です。 事故(インシデント)が発生した場合、原因を追及する際に調査する情報は「事実の情報収集」、つまり端末、ネットワーク、サーバ(データベース)のログ(アクセス記録)です。

これらはSIEM(Security Information and Event Management)と呼ばれる機能を持つシステムに情報集約することが一般的です。 SIEMとは一種の統合ログ管理システムと言うことが出来ます。 通常、組織内では収集されたログをSOC(Security Operation Center)要員が管理します。 しかし、現実的にはSOCチームの要員はそれなりのセキュリティ専門知識を求められ、名目上設置されているだけ、設置されていない、と言ったケースが多いようです。

2017年度前半からエンドポイントセキュリティベンダーからEDR(Endpoint Detection and Response)機能を前面に打ち出した商品又はサービス提供を積極的に行っていますが、基本的にはSIEMの機能の一部と考えて良いかと思います。

収集されたログを分析する際、「誰がアクセス」(=ID)したかが分かれば調べやすいということは、容易に想像できます。 しかし、ネットワーク上では通信上利用される情報はIPアドレスというものでログが残ります。 異常情報検知、事故(インシデント)の際のトレーシング(デジタルフォレンジック※2)の際はIPアドレスとIDを紐つける作業を行って実行することになりますが、ここで「成りすまし」が行われていると、調査に時間がかかります(つまり、成りすましを疑うときりが無いなど)。

第1回目の後半で述べたGDPR(General Data Protection Regulation:一般データ保護規則)の「インシデント発生後72時間以内に通知が必要」を思い出して下さい。 もちろん、日本国内に限ってはこの様な規則はまだありませんが、いざ事故(インシデント)が発生した時、3ヵ月、半年と原因の調査を行っている間に、更に被害(情報の流出)が続くと考えると、日頃からこの様な事態に備えた対策、対応を取ることの重要性が明確になります。

SIEM(統合ログ管理)のログは

・ IDをキーとして検索できる工夫をしておく

・ 「成りすまし」が無い運用体制にする

ことにより、万が一の場合に、外部の専門家に依頼した調査を行う際に、情報漏えいの原因調査の時間が飛躍的に短縮される事が期待されます。

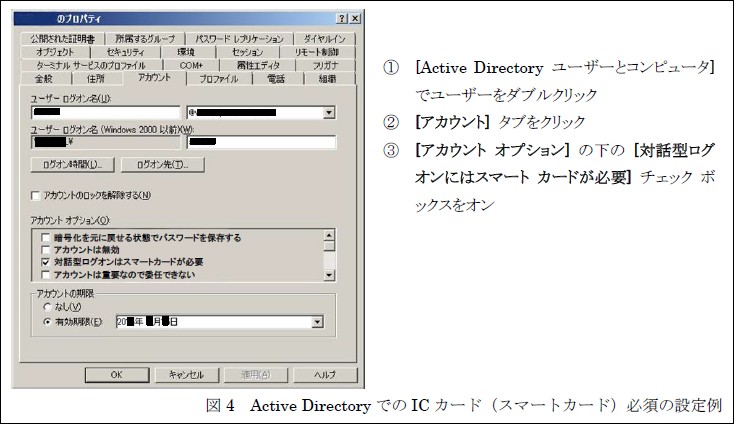

表1、表2で検討した結果から導かれたICカードと指静脈生体認証の運用により、ローカルファイルに関しては成りすましによる情報漏えいは考えられなくなります。 更に、図3の通り基幹系システム、情報系システムアクセスをActive Directory(LDAP)でICカード(スマートカード)使用以外ロックをかけてしまう設定も可能です。

この様に考えを進めていくと

① 成りすましの防止:二要素認証と特権ID三要素認証

② 認証情報の漏えいの気付き(盗まれたことに気が付くようにする):ICカードの所持

③ 紛失、けがの対応:ICカード運用(代理カード)、代替指運用:常にICカードを使用

④ サーバのネットワークアクセスはICカード(スマートカード)必須:Active Directoryの設定

⑤ SIEM(統合ログ管理):ユーザーIDをキーにして検索可能としておく(「成りすましの防止対策」が非常に有効)

⑥ デジタルフォレンジック※2:認証情報漏えい後の調査分析作業の際に、ユーザーIDをキーにして迅速に実行可能

となり、「成りすましの防止」対策を行う意味が明確になります。

| ※2:デジタルフォレンジック(Digital Forensic) 電子機器に残る記録を収集・分析し、その法的な証拠性を明らかにする手段や技術の総称 |

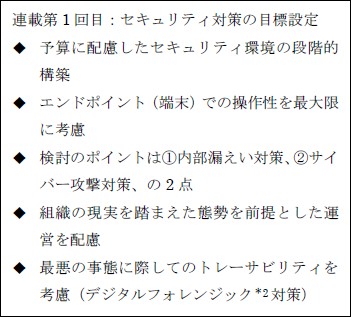

情報セキュリティの管理を日常徹底していく上で、第1回目で設定したセキュリティ対策の目標設定のまとめを行います。

◆予算に配慮したセキュリティ環境の段階的構築

・ 一般ユーザーの二要素認証、特権ユーザーの三要素認証を行うことにより成りすましを防止し、セキュリティシステム

拡張に耐えることが出来るエンドポイントの要とする。

・ 二要素認証の要素となる「所持」をICカードと定める。

・ 三要素認証の生体情報をICカードに格納することで、個人情報でかつマイナンバーより上位の管理が必要

(マイナンバーを守るため)となるセンターシステム、管理体制が不要となるばかりか、生体情報の漏えいの

不安が排除される。

・ ICカードの運用により、オンライン、オフラインの認証が可能となる。

◆ エンドポイント(端末)での操作性を最大限に考慮

・ ICカードでオンライン、オフラインどちらの場合でもパスワードのリトライ回数をチェック、制限を超えた場合は

ICカードが無効化されるので、複雑なパスワード設定が不要となる。

・ 離席の際の端末ロックは、ICカードをカードリーダ・ライターから抜くだけで良く、ICカードは常に保持する

習慣により、容易に励行可能となる。

・ モバイル運用の場合も、ネットワーク接続先をICカードに格納することで、VPN接続認証(ネットワーク認証)も

特別な操作が不要となる。

・ 共有端末の運用も可能となる。

◆ 検討のポイントは①内部漏えい対策、②サイバー攻撃対策、の2点

・ 「記憶=パスワード」と「所持=ICカード」の二要素認証、「生体情報=指静脈」を加えた三要素認証の運用は

エンドポイントセキュリティの要となる。

・ ICカードによる「成りすまし」の防止は内部漏えい対策、万が一のサイバー攻撃被災後のデジタルフォレンジック*2

実施時に非常に有効である。

◆ 組織の現実を踏まえた態勢を前提とした運営を配慮

・ 「ICカードは常に保有する」だけで、セキュリティ意識の低い現場、専門家不在のセキュリティ管理態勢下でも

徹底、管理しやすい運用性を実現する(ICカードを盗まれても必ず気付き、その時は直ぐにカードの無効化が可能)。

・ 最高機密レベルとなる個人個人のパスワード、生体情報の管理をセンターで行う負担から解放されると共に、

万が一の当該情報の漏えいの自体を想定する必要が無い。

◆ 最悪の事態に際してのトレーサビリティを考慮(デジタルフォレンジック*2対策)

・ SIEM(統合ログ管理)の為のログの収集は不可欠である。

・ デジタルフォレンジック*2の際、ユーザーIDをキーとすることを心がける。

・ その際、IDの「成りすまし」防止対策が極めて有効となる。

次回は、第4回までで触れなかったエンドポイントのサイバー攻撃対策について説明します。

本記事の著者

| 松浦 真 一般社団法人ICTイノベーション・ミッショナリー協会 理事事務局長 |